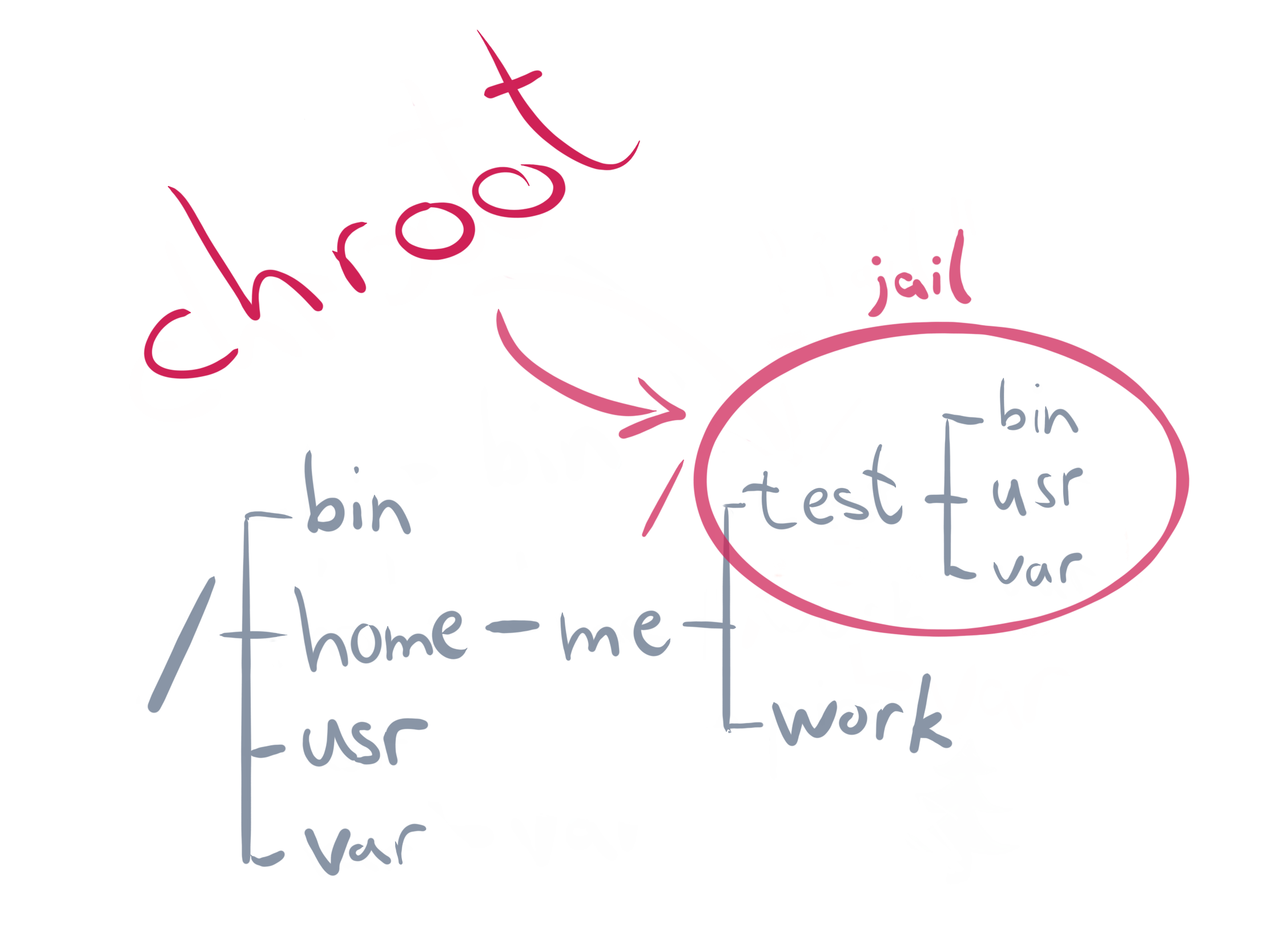

L’idée originale de conteneur a germé dans les années 70s sur les systèmes Unix, quand l’on a eu besoin de mieux isoler le code applicatif.

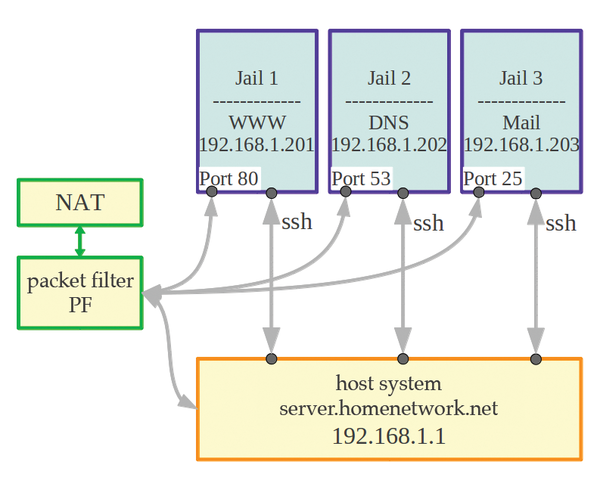

A cette époque les ordinateurs étaient très chers et donc très rares, il fallait donc pouvoir les exploiter au maximum.